Aujourd'hui je laisse mon blog à mon collègue Ludovic Cornac, qui s'occupe de l'administration des serveurs et des postes utilisateurs dans la société Sothis

En tant que responsable du support informatique, et de l'installation des postes utilisateurs dans ma société, je dois faire en sorte que mes utilisateurs travaillent le plus efficacement possible, dans un contexte sécurisé.

Pour simplifier le déploiement et la maintenance des postes, nous avons mis en place un système de bureau virtuel (ou Desktop as a service). Nous sommes dans le cas d’un serveur hébergé Windows 2012R2 ou les utilisateurs s’y connectent en TSE.

Leurs boites mails ainsi que tous les logiciels de gestions leurs sont accessible sur ce même serveur. Celui-ci est protégé avec un Anti-virus System Center 2012 Endpoint Protection (antivirus de Microsoft).

Mais malgré cela nous ne sommes pas passé au travers de "ransomware".

Nous avons eu principalement beaucoup de mails "parasite" proposant des archives avec des scripts .js ou des fichiers Word avec des macros.

Une fois ces fichiers exécutés, les dossiers ou l'utilisateur possède des droits d’écriture sur le serveur sont chiffrés et certains ransomwares demandent des droits d’administrateur pour attaquer le reste du système notamment des répertoires ou l’user classique n’a pas accès le lecteur C: par exemple.

Une rançon est demandée en échange pour déchiffrer ces fichiers, sans aucune garantie. Dans le cadre professionnel c’est très ennuyeux c’est souvent plusieurs milliers de fichiers de données qui sont cryptés et qui rendent les documents illisibles ou les logiciels de gestions tout simplement inutilisable. C'est pourquoi nous avons du agir contre ces menaces.

Paramètres de sécurité

Blocage des fichiers dangereux

La première solution est d’administrer les options de sécurité d’Office via GPO, ce qui n’est pas possible par défaut.

Nous allons expliquer comment faire pour les versions d’Office 2010, 2013 et 2016.

Pour voir apparaitre dans les GPOs les paramètres pour Office il faut ajouter des fichiers ADMX. Ils sont disponibles sur le site de Microsoft :

Télécharger le contenu, se rendre sur le serveur appliquant les GPOs.

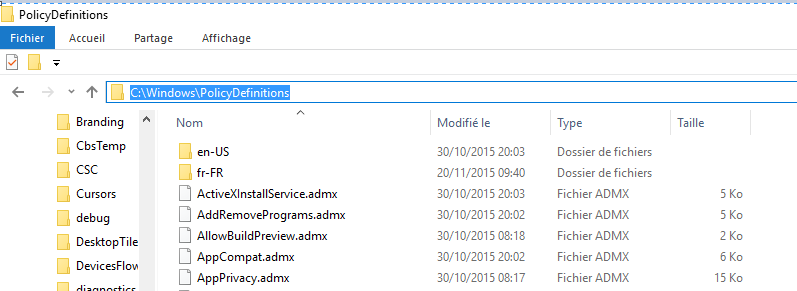

Extraire l’archive, récupérer le contenu et le coller dans : C:\Windows\PolicyDefinitions

Attention lors de la copie de ne pas remplacer des fichiers déjà existants.

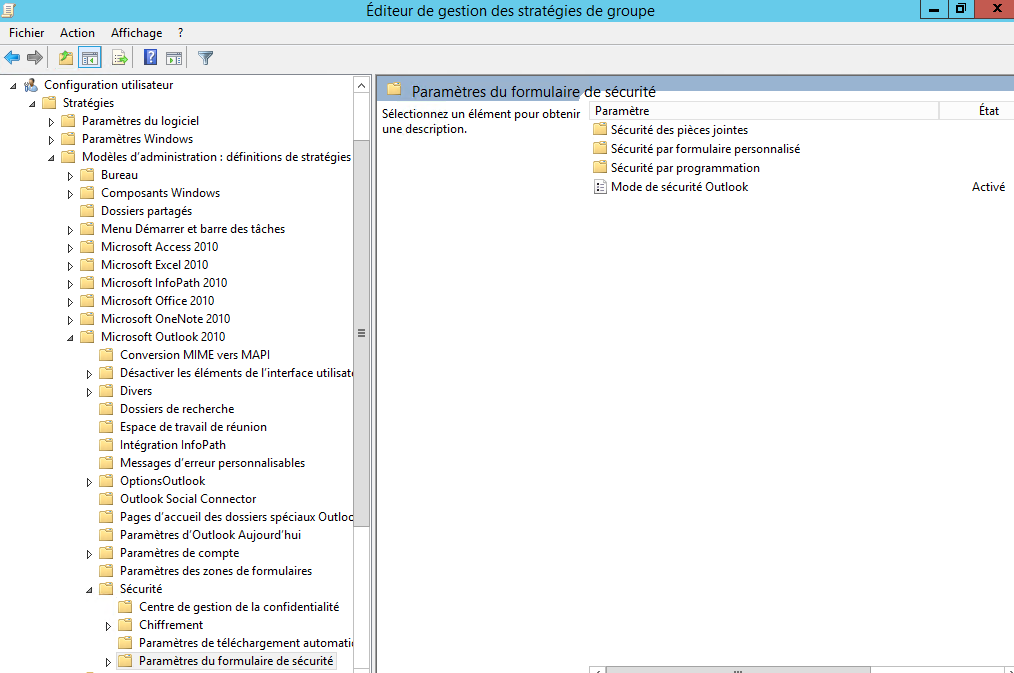

Ouvrir gpedit.msc (Exemple avec Office 2010 mais même chose pour Office 2013 et 2016)

Configuration Utilisateur -> Stratégie -> Modèles d’administration -> Microsoft Outlook 2010 -> Options Outlook -> Sécurité -> Centre de gestion de confidentialité

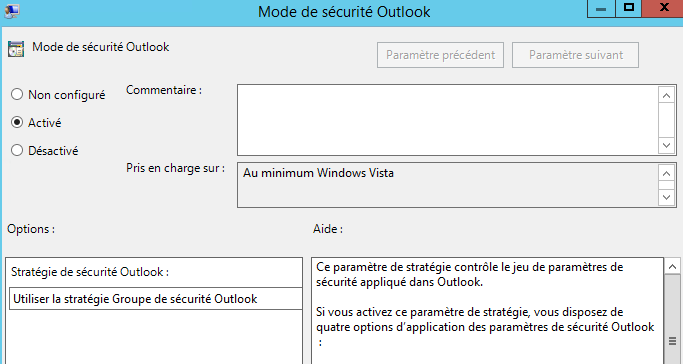

Cliquer sur Mode de sécurité Outlook -> Activé (Utiliser la stratégie Groupe de sécurité Outlook)

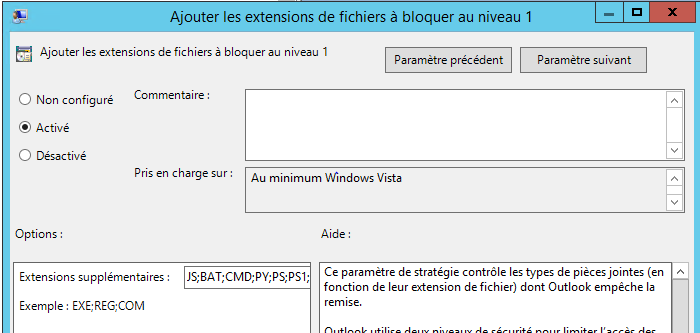

Configuration Utilisateur -> Stratégie -> Modèles d’administration -> Microsoft Outlook 2010 -> Sécurité -> Paramètre du formulaire de sécurité -> Sécurité par pièce jointes.

Liste à bloquer pour le niveau 1 : (Tous les fichiers de cette liste seront complètement bloqués par Outlook)

Cette liste permet de bloquer tous les fichiers avec l'extensions suivantes: ceux-ci ne pourront être ni éxecutés ni enregistrés

JS;BAT;CMD;PY;PS;PS1;REG;DOTM;DOT;XLT;XLST;EXE;COM;DLL;MSI;SCR;VBS;VBA;VB;WSF

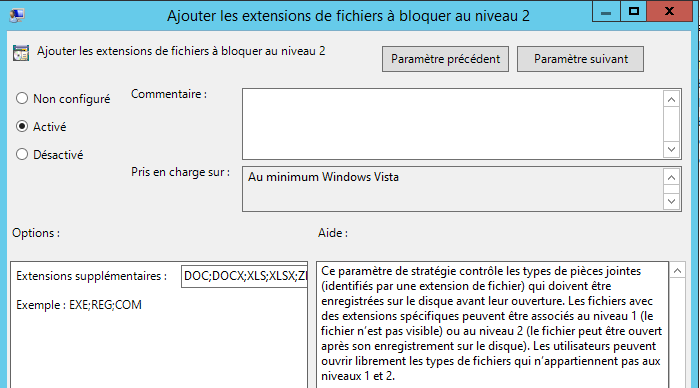

Liste à bloquer pour le niveau 2 : (Tous les fichiers de cette liste, auront un message d’avertissement avant d’ouvrir le fichier en permettant à l’utilisateur d’enregistrer le fichier)

DOCM;DOTM;DOC;XLSM;XLTM;XLS;ZIP;RAR;7ZIP

Association de fichiers via GPO

On a configuré Outlook pour empêcher les fichiers dangereux d'arriver par e-mail, mais ils risquent toujours d'arriver par d'autres moyens.

Le but maintenant est d’ouvrir les fichiers .js (et d’autres…) avec Notepad pour éviter que l’utilisateur exécute des scripts et donc des virus.

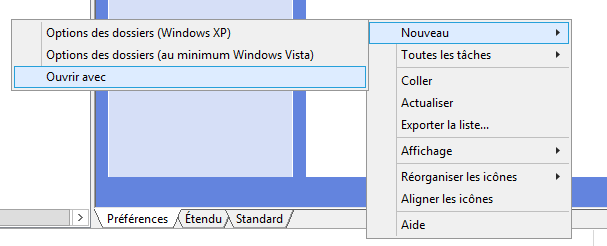

Ouvrir gpedit.msc

Configuration Utilisateur -> Préférences Paramètres du Panneau de configuration -> Options des dossiers.

Faire pareil pour toutes les extensions dangereuses :

BAT, CMD, PIF, APPLICATION, GADGET, COM, SCR, HTA, CPL, JS, JSE, MSC, JAR, PS, PS1, PY, PS, PS1, PS1XML, PS2, PS2XML, PSC1, PSC2, DOTM, DOT, XLT, XLST, VBS, VBA, VB, VBE, WS, WSF, WSC, WSH, MSH, MSH1, MSH2, MSHXML, MSH1XML, MSH2XML

Vous pouvez aussi associer toutes ces extensions de fichiers au notepad directement depuis la session d'un utilisateur en utilisant ce fichier de registre.

Macro Word

En dehors des fichiers .js et autres fichiers directement exécutables, la principale source de contamination vient des Macro Office.

Un utilisateur qui ouvrait un fichier Word ou Excel était directement exposé, suite à l'activation de toutes les macros dans les paramètres de Word et Excel, de plus le mode protégé était complètement désactivé.

L'utilisateur pouvait donc ouvrir un fichier Word ou Excel, depuis un accès réseau, un mail Outlook ou depuis les téléchargements Internet.

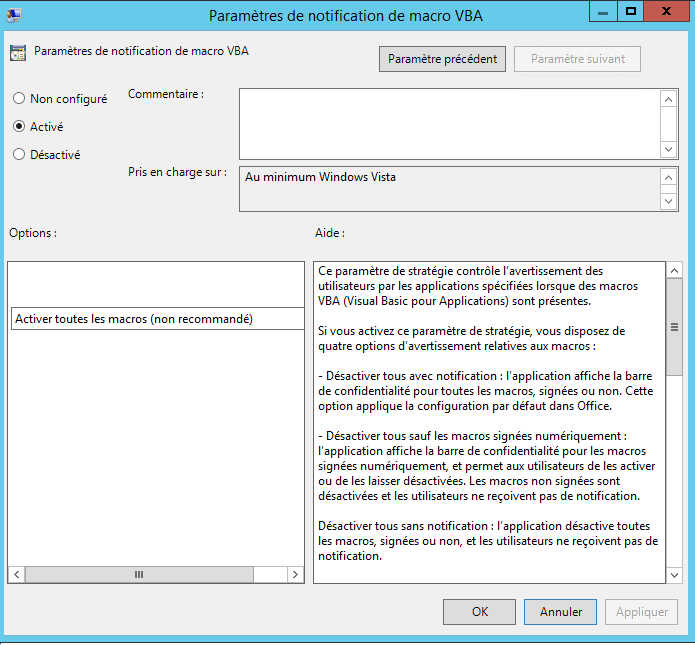

La meilleure chose à faire est de les désactiver totalement - et ne pas laisser la possibilité à l'utilisateur de l'activer (on sait tous comment ça se passe, ils cliquent sans lire). Ça se fait toujours par GPO :

Configuration Utilisateur -> Stratégie -> Modèles d’administration -> Microsoft Word 2010 -> Options Word -> Sécurité -> Centre de gestion de confidentialité

Mais pour nous cela aurait posé problème car nous possédons un logiciel de gestion qui a besoin des macros Word pour fonctionner.

Nous avons donc plutôt sélectionné l'option "Désactiver tous sauf les macros signées numériquement", et contacté le développeur de l'outil de gestion pour lui demander de signer leur plugin : maintenant nos macros fonctionnent, et nous sommes quand même protégés des macros non signées.

Stratégie de backup

La dernière chose à faire - probablement la plus importante, est de faire en sorte d'avoir toujours des sauvegardes, parce que malgré nos précautions, on n'est jamais totalement à l'abris.

Nous avons décidé de renforcer notre stratégie de backup - avant on utilisait une réplication de machine virtuelle entre 2 serveurs Datacenter OVH. La restauration prenait énormement de temps et l'administration des sauvegardes ou des restaurations est assez limité.

Nous utilisons maintenant Veeam Backup & Replication qui coûte 650€ par hôte Hyper-V dans sa version standard (suffisante dans notre cas).

Nous avons des sauvegardes quotidiennes et hebdomadaires en fonction de nos serveurs et de leurs risques et expositions aux dangers, avec ce nouvel outil de sauvegarde, sur des sauvegardes quotidienne nous sommes en capacité de restaurer rapidement, en fonction de la taille du disque, un disque dur spécifique. Par exemple, un serveur attaqué par le virus locky à endommagé principalement le disque de donnée et non l'OS (car l'utilisateur ne possède pas les droits dessus) nous pouvons donc choisir de restaurer le disque de donnée F: à une heure H et un jour J.

Il suffit ensuite d'éteindre la VM et de remplacer notre VHDX et le tour est joué.